Потреба в блокуванні шкідливого контенту була, і залишається однією з основних потреб для поліпшення безпеки мережі. А зі зменшенням віку користувачів, блокування «дорослого» контенту стала актуальна не тільки для офісу, а і для домашньої мережі.

У даній статті буде розглянуто кілька способів блокування контенту, як веб сайтів, так і додатків в цілому. В даному прикладі ми не будемо приділяти увагу детальному налаштуванню маршрутизатора, а розглянемо тільки окремі компоненти в межах тематики даного матеріалу . (Приклад налаштування обладнання торгової марки MikroTik ви зможете знайти в статті Базова налаштування маршрутизатора MikroTik https://deps.ua/knowegable-base-ua/primery-tehnicheskih-reshenij/66995.html ). У даній статті ми розглянемо три методи блокування. Ці методи можна застосовувати на пристроях торгової марки MikroTik під управлінням операційної системи RouterOS версії не нижче 6.30.

1. Чорний список адрес (Blacklist)

Раніше для блокування веб сайтів по протоколу HTTP, використовувався механізм Proxy. Але з переходом на шифрований протокол HTTPS, механізм Proxy став неактуальним, принаймні до його модернізації використовувати його безглуздо. І для блокування контенту ми скористаємося фільтром firewall, але ми не будємо створювати для кожного веб сайту окреме правило, а блокувати список адрес. Для створення такого механізму нам буде потрібно виконати два етапи.

Етап перший. Створюємо список веб сайтів які потрібно заблокувати: Головне меню - IP - Firewall вкладка Address Lists і натискаємо кнопку «+» для створення запису . У рядку Name даємо ім'я нашому списку, в нашому випадку «Blacklist». Далі в рядку Addresses вводимо домен сайту який будемо блокувати. А в рядку Timeout - можна вказати час дії запису, після закінчення якого запис буде автоматично видалений, якщо запис буде постійний, то цей рядок залишаємо не заповнений. Далі натискаємо кнопку «OK» і запис з'являється в нашому списку. Для створення наступного запису, знову натискаємо кнопку «+», і так для кожного веб сайту.

Для прискорення процесу можна скористатися терміналом: Головне меню - Terminal і вводимо наступну команду : « / ip firewa ll address-list add address = www.usb.com list = Blacklist » - де Blacklist - це назва нашого списку веб сайтів, а сайт www.usb.com обраний в якості прикладу шкідливого сайту.

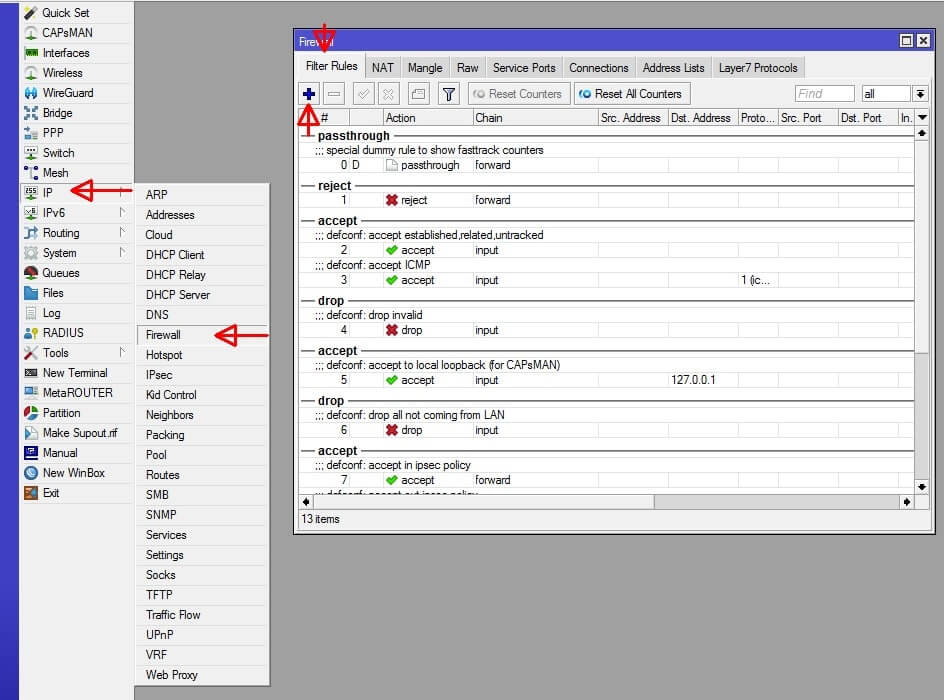

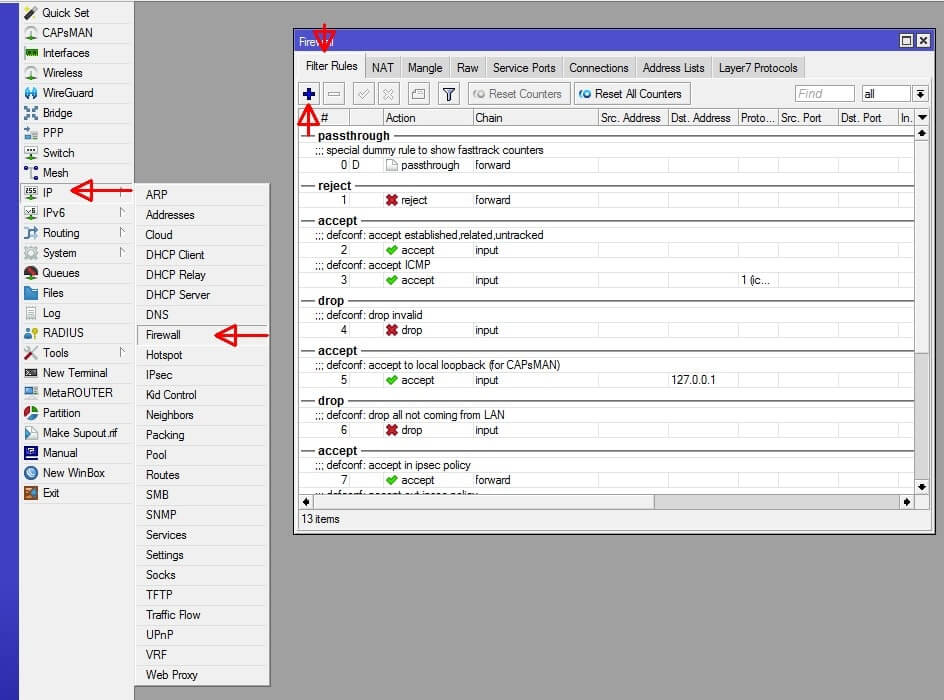

Етап другий: Наступним етапом буде безпосереднє створення фільтруючого правила. Гланоє меню - IP - Firewall вкладка Filter Rules натискаємо кнопку «+» для створення правила.

Налаштовуємо правило в такий спосіб: (для тих хто ще не знайомий з правилами firewall і навіщо вони потрібні, раджу прочитати статтю «Налаштування обладнання MikroTik» розділ «Базові правила Firewall MikroTik»).

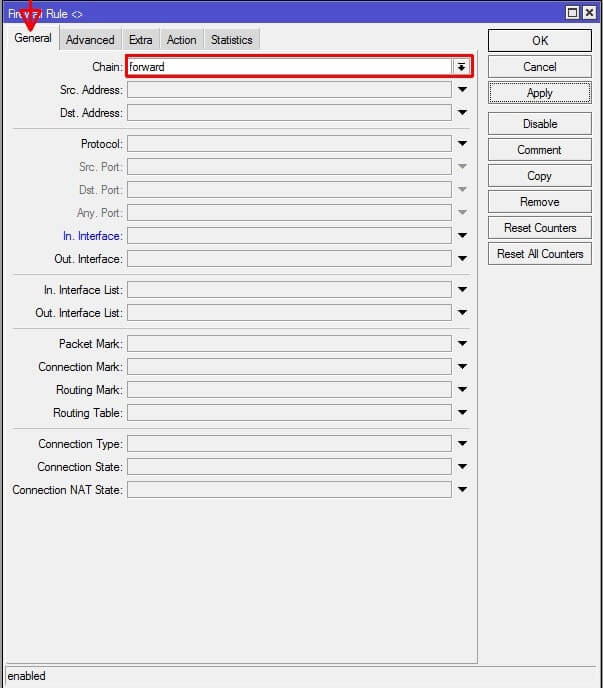

Вкладка General : Chain - forward

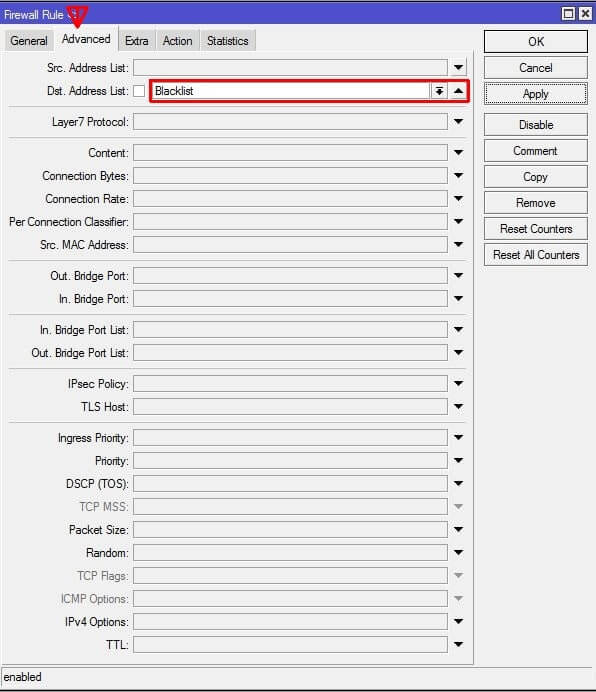

Вкладка Advance : Dst . Address List - Blacklist ( тут ми як адресу призначення підставляємо створений нами раніше список сайтів, і якщо назва сайту на який користувач відправив запит співпаде з назвою сайту в списку, то з цим з'єднанням буде виконано дію яка буде налаштована у вкладці Action )

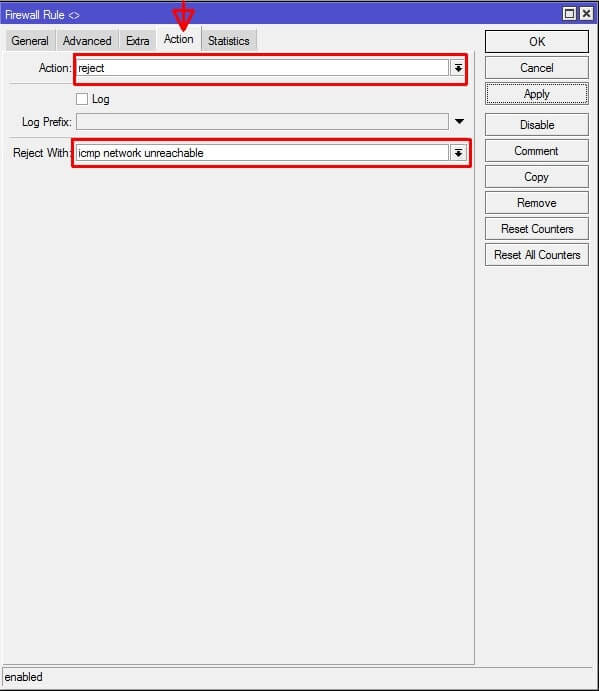

Вкладка Action : Action - reject , Reject With - icmp network unreachable ( буде виконуватися наступна дія - запит буде відхиллено тому що мережа недоступна. На відміну від дії «drop», ця дія проінформує браузер про неможливість з'єднання, і браузер перестане надсилати запити на встановлення з'єднання. В результаті це дозволить зменшити навантаження на процесор).Натискаємо кнопку «ОК» і провело готове.

ВАЖЛИВО!!! У разі якщо у вас вже існують правела firewall , наше правило по блокування веб сторінок потрібно перенести в початок списку, інакше воно не буде спрацьовувати.

2. Блокування за допомогою DNS

Другий метод більш практичний і швидкий, так як роботу з пошуку і актуалізації шкідливих сайтів займається стороння компанія. На просторах інтернету можливо знайти багато різних компаній, але я свій вибір зупинив на компанії Norton, ця компанія надає послугу з використання своїх DNS серверів. Що не маловажно це швидкий і абсолютно безкоштовний сервіс для приватного використання в домашній мережі. На вибір пропонується три варіанти:

|

Політика |

IP- адреси |

Опис |

|

Політика 1. Безпека |

199.85.126.10 199.85.127.10 |

Блокує всі шкідливі програми, які можуть розміщуватися сайтами, а також фішингові і шахрайські сайти. |

|

Політика 2. Безпека + порнографічний вміст |

199.85.126.20 199.85.127.20 |

Крім блокування небезпечних сайтів, також забороняє доступ до сайтів, що містять матеріали сексуальної спрямованості. |

|

Політика 3. Безпека + порнографічний вміст + інше |

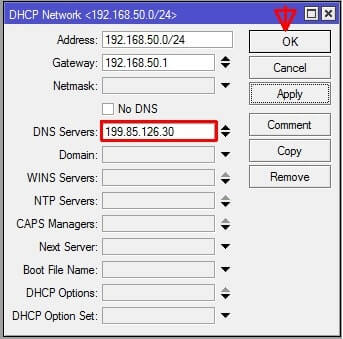

199.85.126.30 199.85.127.30 |

Ідеально підходить для сімей з малолітніми дітьми. Крім блокування сайтів з небезпечним і порнографічним вмістом, запобігає доступ до сайтів, на яких розміщені матеріали, пов'язані з контентом для дорослих, абортами, алкоголем, злочинами, культами, наркотиками, азартними іграми, нетерпимістю, сексуальної спрямованістю, самогубствами, тютюнопалінням та насильством. |

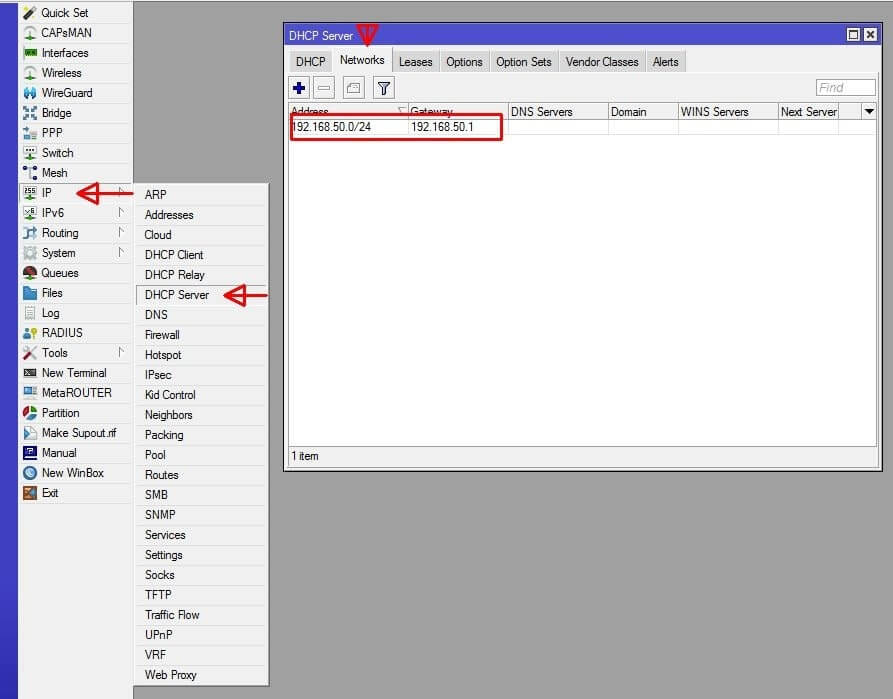

Отже вибрали DNS і прописуємо його в нашому маршрутизаторі: Головне меню - IP - DHCP Server вкладка Networks , вибираємо існуючу мережу подвійним кліком провалюємось в неї і заповнюємо рядок DNS Server. Натискаємо «ОК», готово.

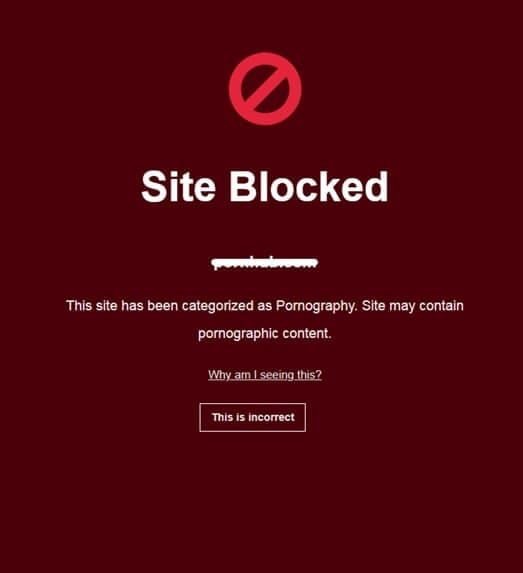

І тепер при переході на шкідливий сайт ми будемо отримувати повідомлення про блокування даного ресурсу.

Важливо!!! Для того щоб уникнути ситуації, коли користувач вручну прописує на своєму пристрої DNS сервера, потрібно змінити параметри ARP записів на MikroTik. Для цього нам потрібно виконати всього одну дію.

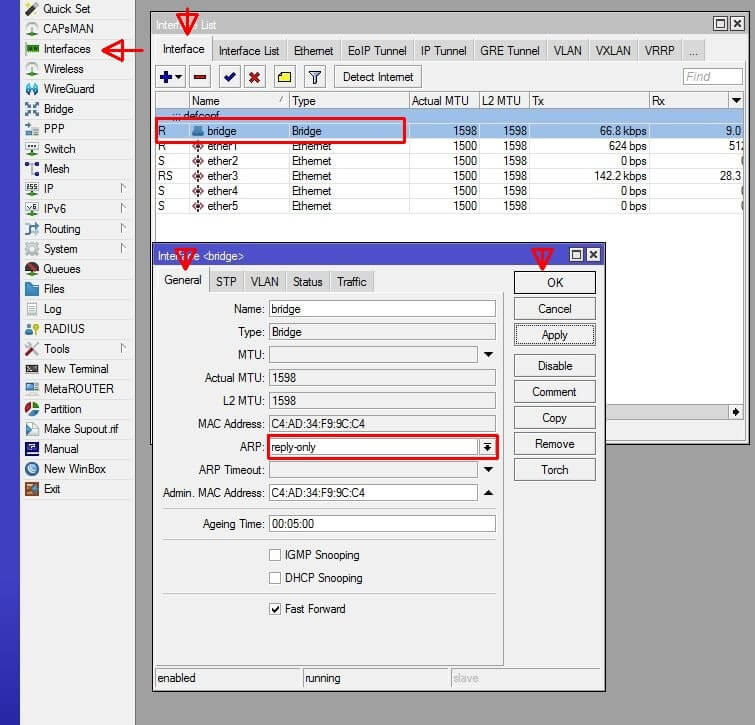

Робимо зміну налаштувань на інтерфейсі до якого підключені користувачі: Головне меню - Interfaces вкладка Interface , так як всі порти в нашому прикладі об'єднані в один Bridge вибираємо його . Подвійним кліком заходимо на Bridge , вкладка General змінюємо параметри ARP на reply - only і натискаємо кнопку «ОК».

Після виконання цих простих дій користувачі які будуть статично прописувати IP або DNS адреси на своєму пристрої, просто не будуть підключатися до мережі.

3. Блокування додатків

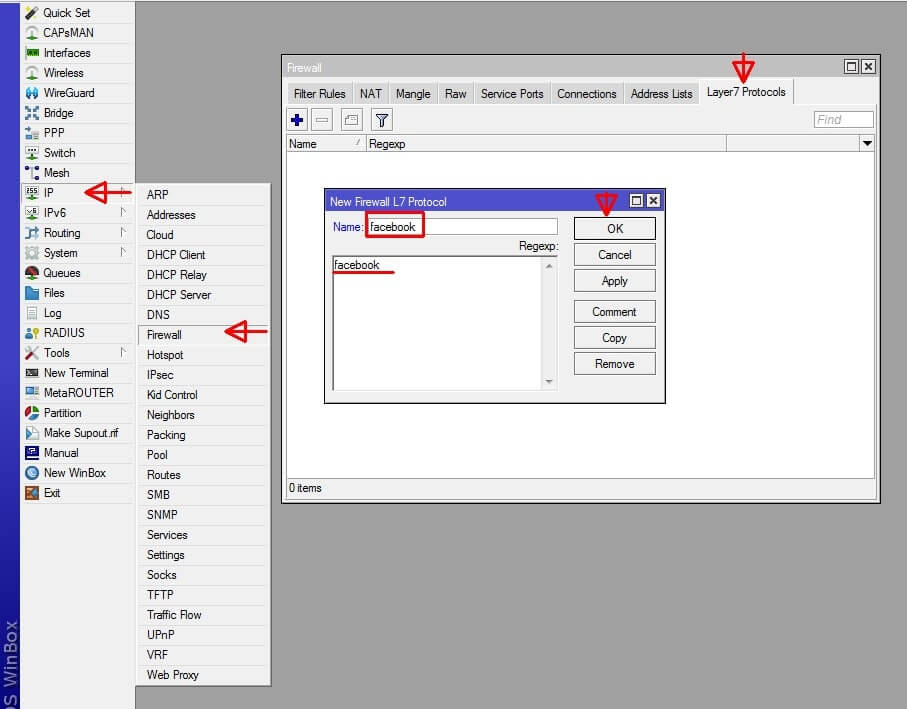

У тому випадку, коли потрібно заблокувати не доступ до сайту, а додаток, якій встановлено на пристрої. Жоден з вище перерахованих варіантів не спрацює, в цьому випадку ми можемо скористатися блокуванням на рівні додатку (Layer 7 Protocols). Як приклад , заблокуємо соціальну мережу Facebook. Головне меню - IP - Firewall, вкладка Layer 7 Protocols. Натискаємо кнопку «+» і створюємо фільтр з назвою facebook та в полі Regexp вводимо слово, за яким буде здійснюватися фільтрація, в нашому випадку це слово - facebook , натискаємо кнопку «ОК».

Якщо створити звичайне правило фільтрації в Firewall то весь трафік без розбору буде проходити через це правило що призведе до великого навантаження на центральний процесор маршрутизатора і збільшить затримку (в мережі з невеликою кількістю користувачів пряме правило фільтрації не сильно вплине на працездатність пристрою і мережі в цілому). Для того що б полегшити обробку, слід промаркувати трафік і вже після цього його фільтрувати. Отже:

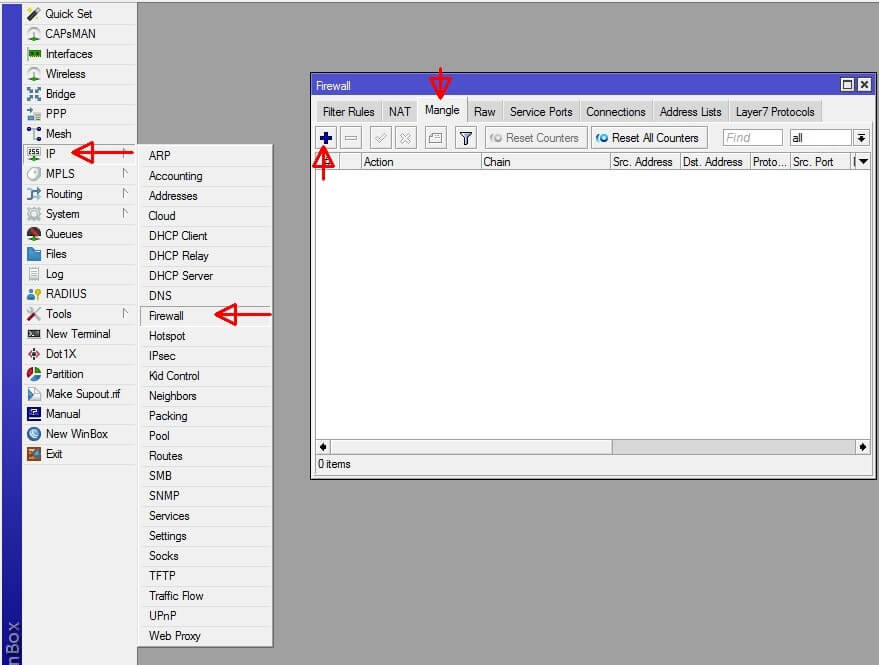

1. Маркуємо трафік. Головне меню - IP - Firewall, вкладка Mangle, натискаємо «+» для створення правила:

Створюємо правило маркування з'єднання:

Вкладка Gwneral : створюємо ланцюжок Chain - prerouting , вибираємо Connection Mark - no-mark

Вкладка Advanced : вибираємо раніше створений нами фільтр Leyer 7 Protocol - facebook

Вкладка Action : Action - mark connection , і задаємо ім'я New Connection Mark - facebook _ connection , натискаємо кнопку «ОК», ми створили маркування з'єднання, знову натискаємо кнопку «+» і додаємо правило для маркування пакетів.

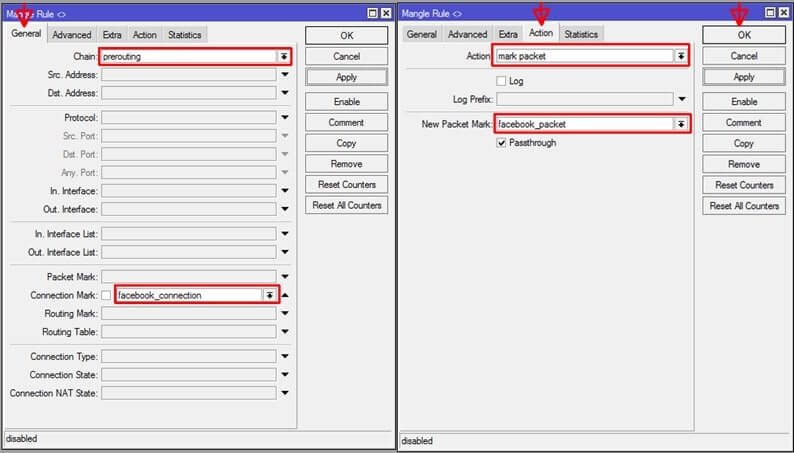

Створюємо правило маркування пакетів:

Вкладка Gwneral : створюємо ланцюжок Chain - prerouting , і вибираємо створене нами значення Connection Mark - facebook_connection

Вкладка Action : Action - mark packet, задаємо ім'я промаркірованим пакетам New Connection Mark - facebook _ packet , натискаємо кнопку «ОК » і переходимо до другого етапу.

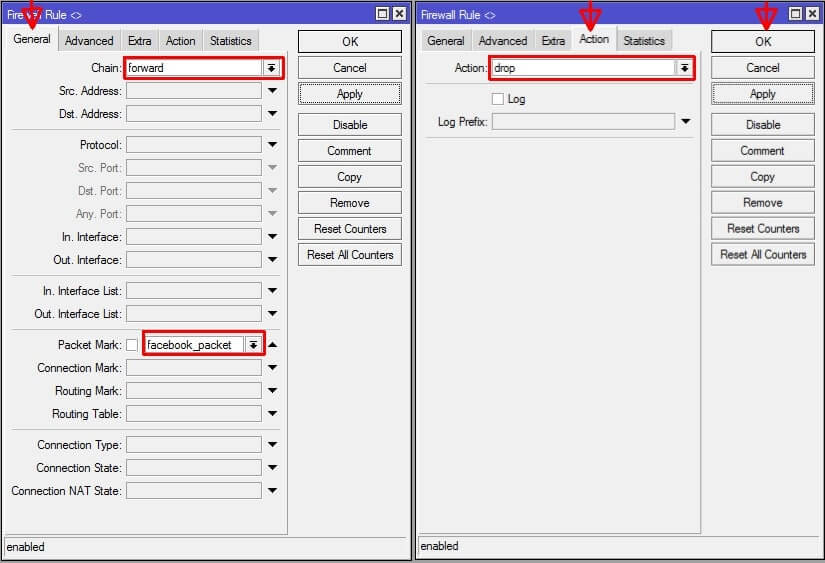

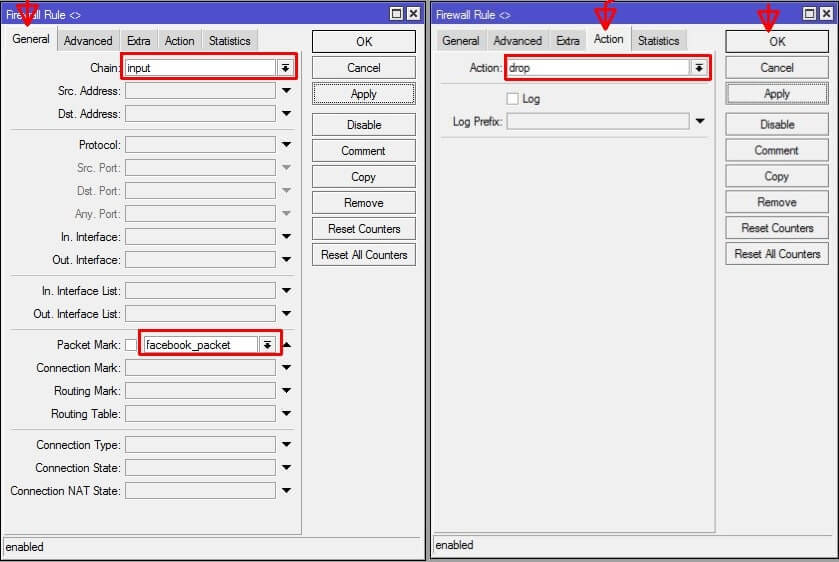

2. Створюємо правила для блокування. Головне меню - IP - Firewall, вкладка Filter Rules. Натискаємо кнопку «+» і створюємо правила фільтрації. ( Не забуваємо перемістити правило в вгору для коректної роботи)

Створюємо два ланцюжки правил forward і input :

Ланцюжок forward:

Вкладка Gwneral: Chain - forward, Packet Mark - facebook_packet

Вкладка Action : Action - drop , тиснемо «ОК».

Ланцюжок input:

Вкладка Gwneral : Chain - input , Packet Mark - facebook_packet

Вкладка Action : Action - drop , тиснемо «ОК».

Отже в даній статті ми розглянули, як можна заблокувати доступ до неблагонадійним ресурсів тим самим піднявши безпеку власної мережі. У вищеописаних прикладах правила фільтрації застосовувалися на загальну мережу, також їх можна застосовувати і для виділеної підмережі або певної IP адреси.