Підключення двох провайдерів дозволяє збалансувати навантаження на інтернет канал збільшивши тим самим загальну пропускну здатність. А також дозволяє використовувати друге підключення у вигляді резервного каналу, в разі, коли основне підключення буде втрачено інтернет підключення залишиться.

Зміст:

- Крок перший. Підготовка інтерфейсів

- Крок другий. Створення бриджу для локальної мережі

- Крок третій. Призначаємо IP адреси мережі

- Крок четвертий. Налаштування DHCP сервера для мережі

- Крок п'ятий. Створюємо правила для маршрутизації трафіку

- Крок шостий. Позначаємо вхідний і вихідний трафік

- Крок сьомий. Створюємо правила NAT для кожного з провайдерів

- Крок восьмий. Прописуємо шляхи маршрутизації

Налаштування даного функціоналу донині викликає багато питання, що в своючергуведе додесяткам прикладів реалізації. У даній статті буде розглянуто один із способів конфігурації обладнання рекомендований фахівцями компанії MikroTik.

Перед тим як приступатидо налаштувань,хочу звернути увагу на те, що настройка буде проводитися на пристрої без базовій конфігурації. Параметри мережі будуть наступні:

- WAN1 IP Address 10.10.10.2/24 Gateway 10.10.10.1

- WAN2 IP Address 20.20.20.2/24 Gateway 20.20.20.1

- LAN IP Address 192.168.10.1

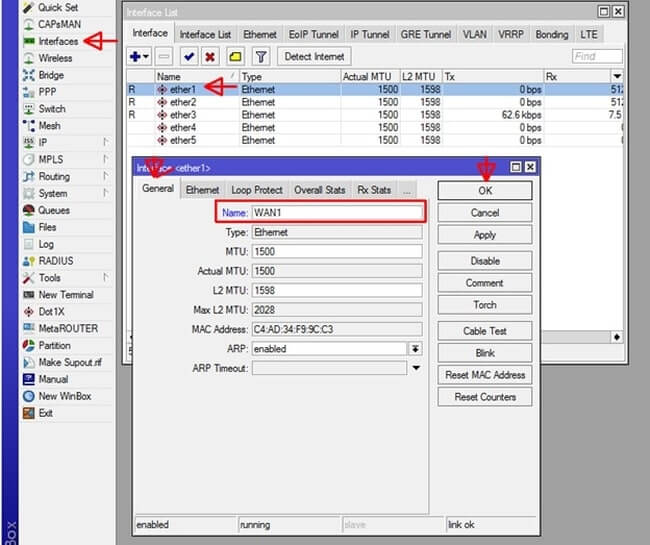

Крок перший. Підготовка інтерфейсів

Головне меню - Interface, вибираємо порт, в який буде підключений перший провайдер (у нашому випадку це порт ether1). Заходимо на порт вкладка «General» і даємо ім'я (в нашому випадку WAN1) натискаємо «ОК». Ті ж кроки повторюємо для підключення другого провайдера використовуючи порт ether2.

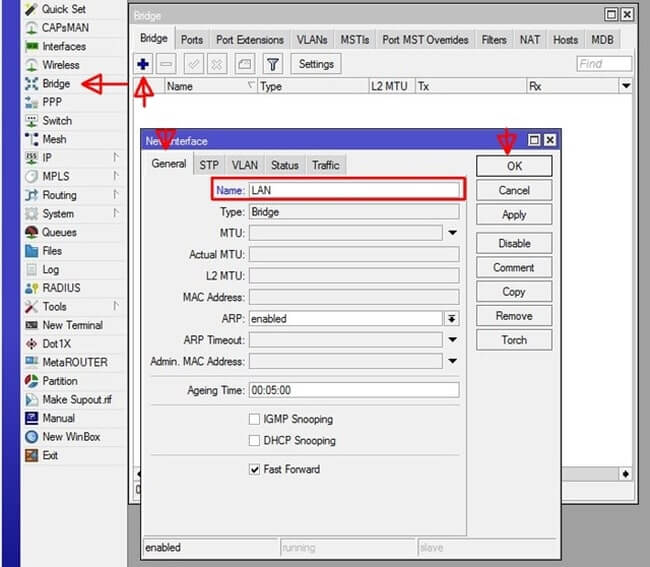

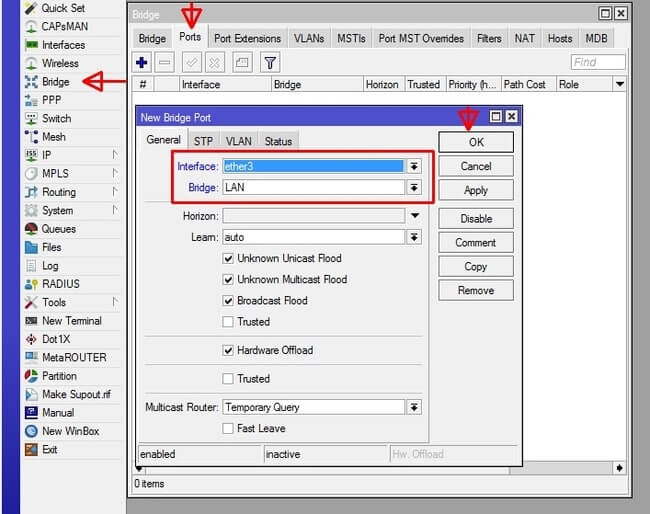

Крок другий. Створення бриджу для локальної мережі

Головне меню - Bridge, натискаємо «+» створюємо bridge з назвою LAN і додаємо всі порти які залишилися в цей бридж (в прикладі це - ether3б ether4 і ether5)

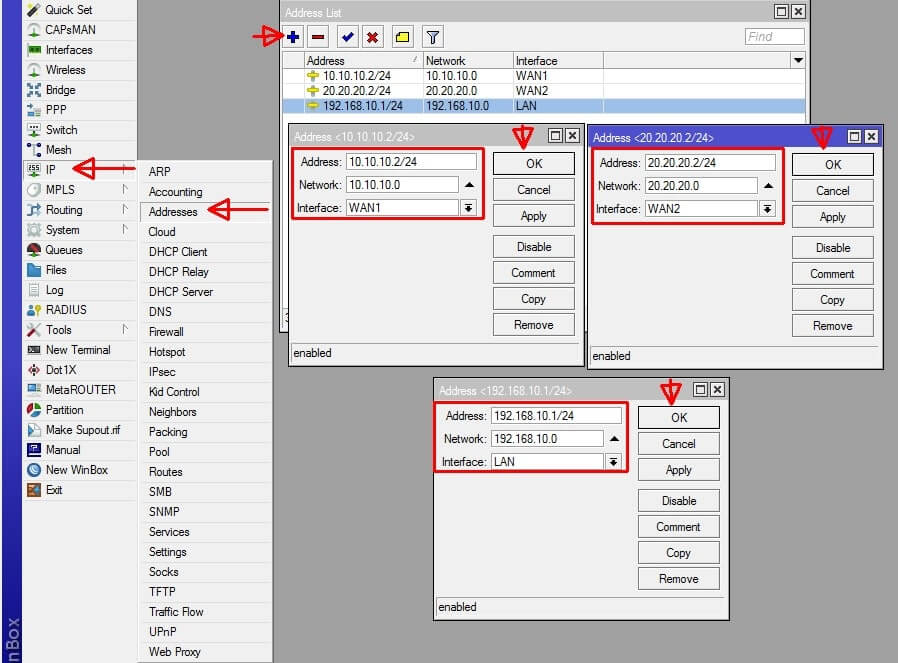

Крок третій. Призначаємо IP адреси мережі

Головне меню - IP - Addresses , натискаємо «+» і назначаєм IP адреси на інтерфейсах (WAN 1 - 10.10.10.2 / 24, WAN2 - 20.20.20.2/24 для першого і другого провайдера, і LAN - 192.168.10.1/24 для локальної мережі).

Крок четвертий. Налаштування DHCP сервера для мережі

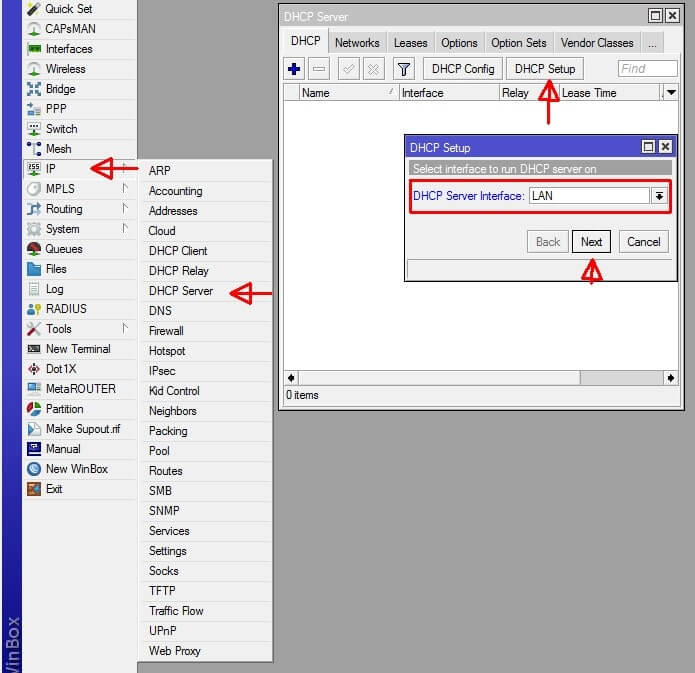

Даний етап ми не будемо розглядати детально і спростимо завдання створи DHCP сервер автоматично. Головне меню - IP-DHCP Server, натискаємо кнопку DHCP Setup і вказуємо інтерфейс LAN, натискаємо кнопку Next до появи напису про вдале завершення настройки.

Крок п'ятий. Створюємо правила для маршрутизації трафіку

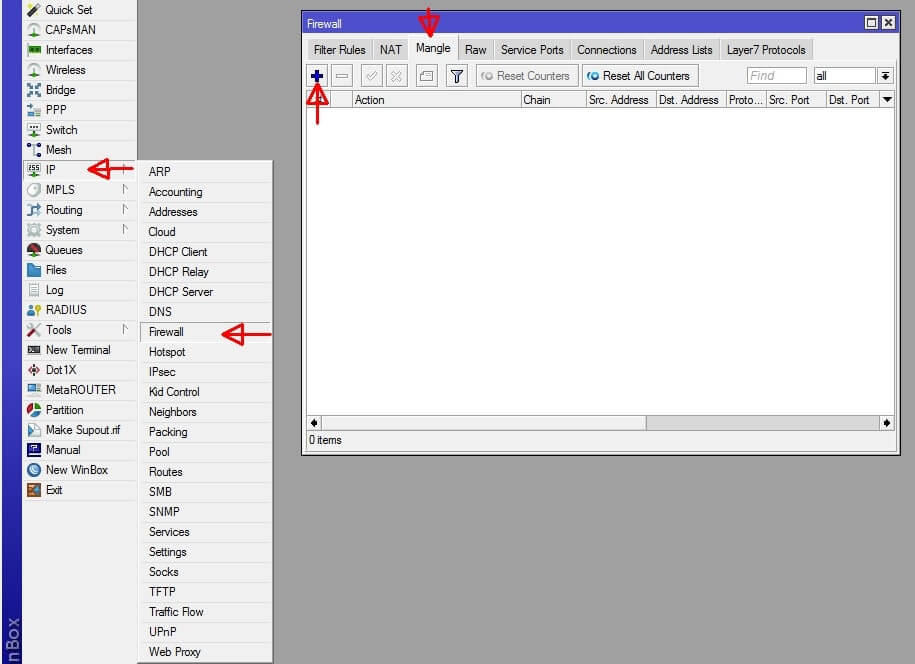

Створюємо правила для маршрутизації трафіку. Головне меню - IP - Firewall, вкладка Mangle натискаємо «+» і створюємо два ланцюжки правил, для першого і для другого провайдера:

- Вкладка General: Chain - prerouting, Destination Address - 10.10.10.0/24, Incoming interface - LAN. Вкладка Action: Action - accept і натискаємо кнопку «ОК»

- Вкладка General: Chain - prerouting, Destination Address - 20. 20.20.0/24, Incoming interface - LAN. Вкладка Action: Action - accept і натискаємо кнопку «ОК»

Крок шостий. Позначаємо вхідний і вихідний трафік

Після того як ми створили правила маршрутизації, потрібно позначити вхідний і вихідний трафік, для того що б запити йшли через певного провайдера. Головне меню - IP - Firewall, вкладка Mangle натискаємо «+» і створюємо два ланцюжки правил для маркування пакетів для першого і другого провайдера.

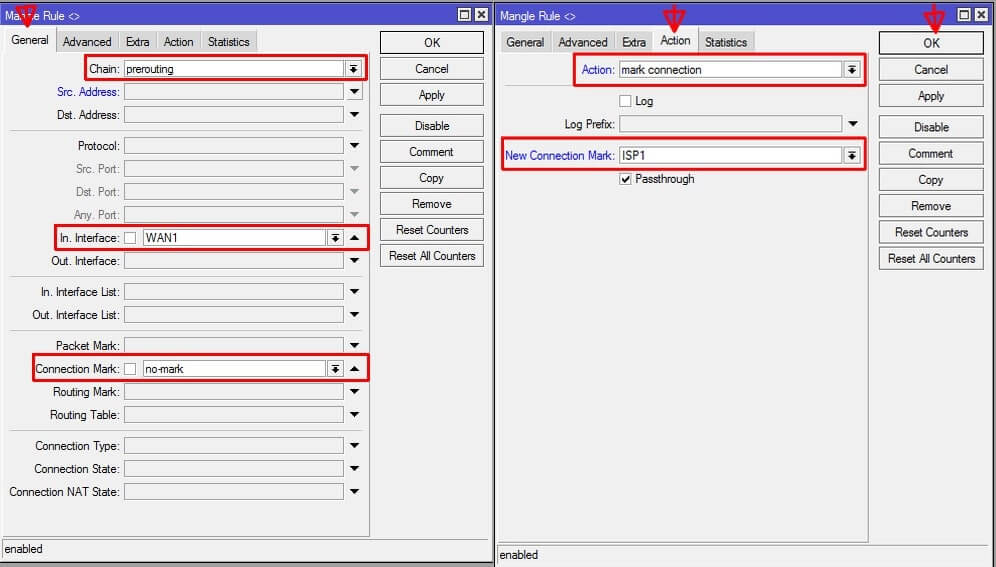

Маркування вхідного трафіку:

- Вкладка General: Chain - prerouting, Incoming interface - WAN1, Connection Mark – no mark. Вкладка Action: Action - mark connection, New Connection Mark - ISP1 (ім'я можна поставити будь-яке, в прикладі буде використовуватися ISP1 і ISP2 для першого і другого провайдера відповідно) і натискаємо кнопку «ОК»

- Вкладка General: Chain - prerouting, Incoming interface - WAN2, Connection Mark - no-mark. Вкладка Action: Action - mark connection , New Connection Mark - ISP2 і натискаємо кнопку «ОК»

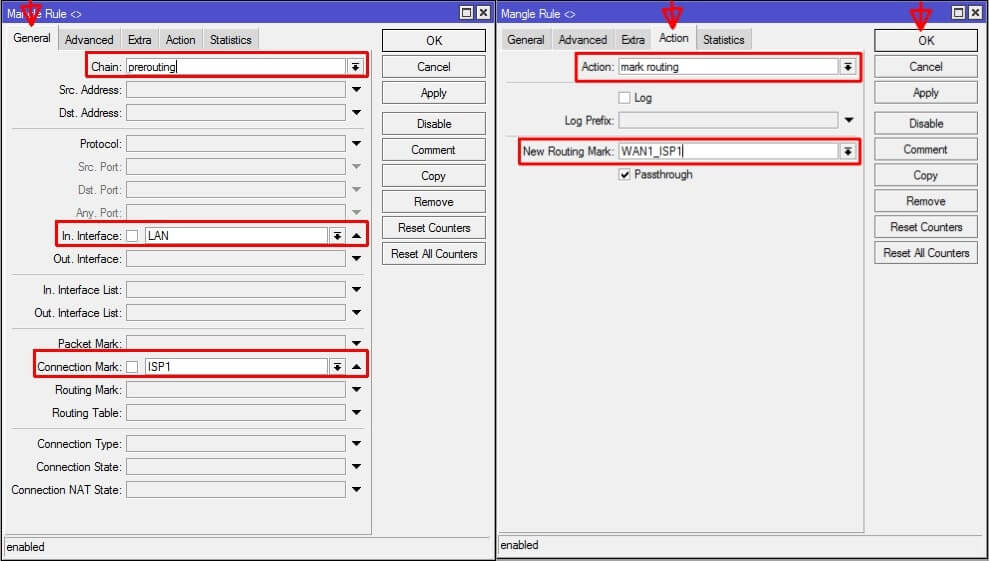

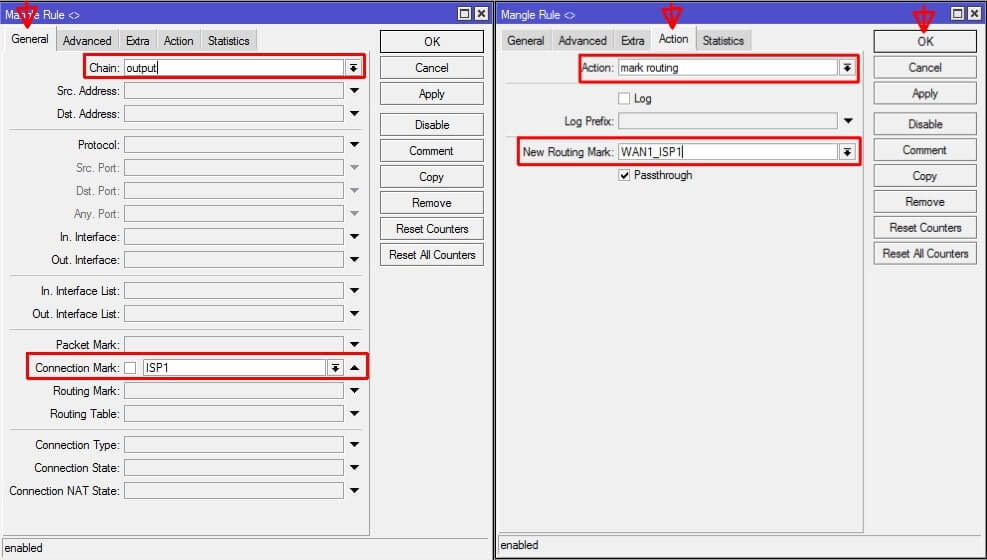

Маркування вихідного трафіку:

- Вкладка General: Chain - prerouting, Incoming interface - LAN, Connection Mark - ISP1. Вкладка Action: Action - mark routing, New Routing Mark - WAN1_ISP1, натискаємо кнопку «ОК»

- Вкладка General: Chain - prerouting, Incoming interface - LAN, Connection Mark - ISP2. Вкладка Action: Action - mark routing, New Routing Mark - WAN2_ISP2, натискаємо кнопку «ОК»

- Вкладка General: Chain - output, Connection Mark - ISP1. Вкладка Action: Action - mark routing, New Routing Mark - WAN1_ISP1, натискаємо кнопку «ОК»

- Вкладка General: Chain - output, Connection Mark - ISP2. Вкладка Action: Action - mark routing, New Routing Mark - WAN2_ISP2, натискаємо кнопку «ОК»

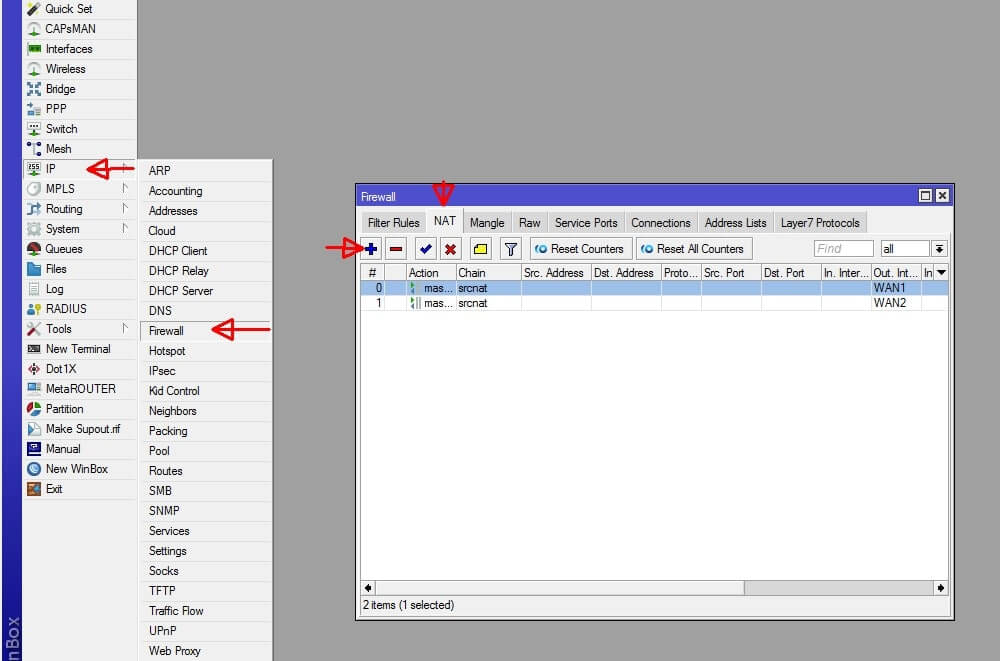

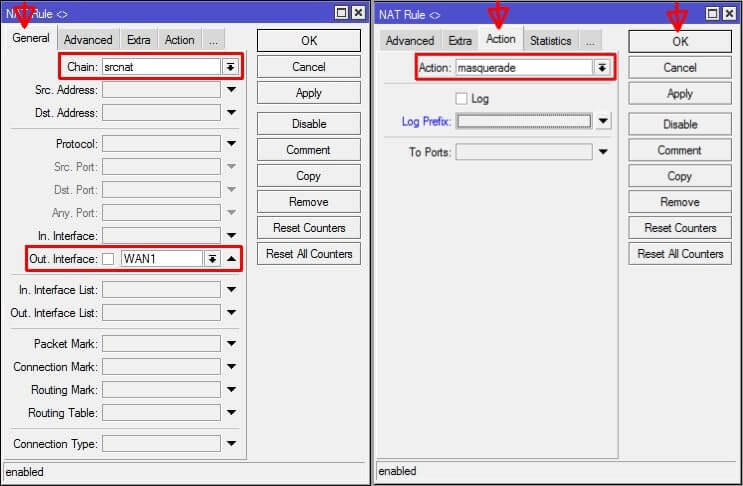

Крок сьомий. Створюємо правила NAT для кожного з провайдерів

Головне меню - IP - Firewall, вкладка NAT, натискаємо «+» і створюємо правило:

- Вкладка General: Chain - scrnat , Out I nterface - WAN1. Вкладка Action: Action - masquerade, і натискаємо кнопку «ОК»

- Вкладка General: Chain - scrnat , Out I nterface - WAN2. Вкладка Action: Action - masquerade, і натискаємо кнопку «ОК»»

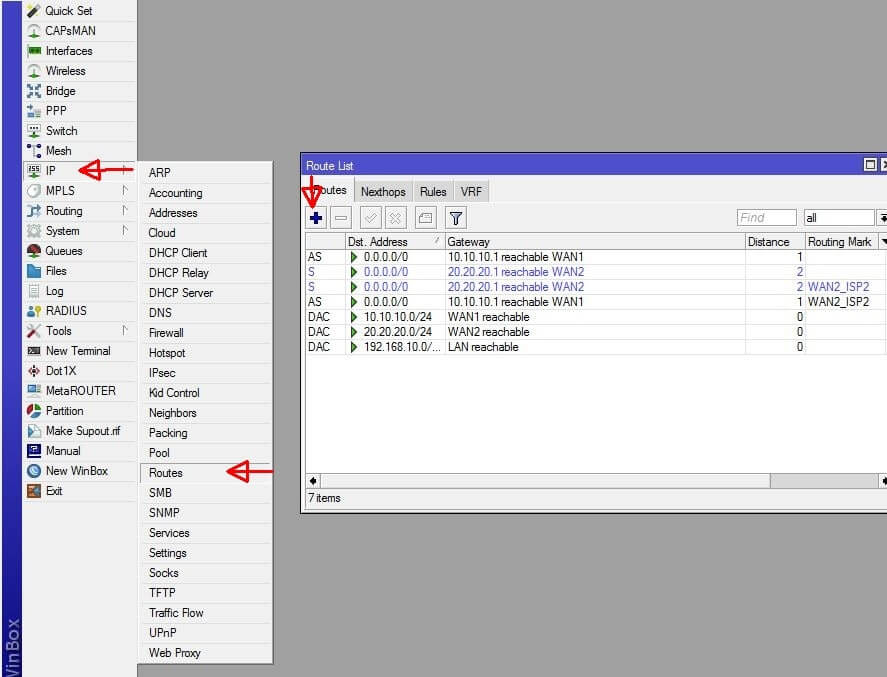

Крок восьмий. Прописуємо шляхи маршрутизації

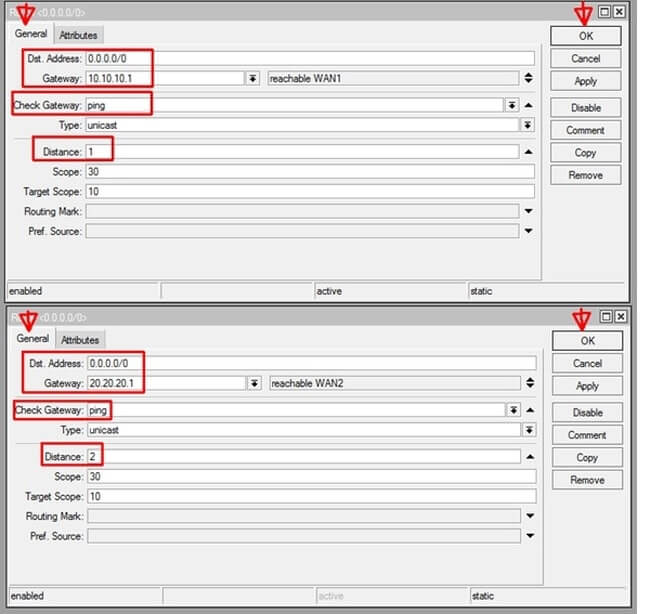

Останнім етапом напишемо шляху маршрутизації. Головне меню - IP - Routes, натискаємо «+» і створюємо правила:

Маршрут и окремо для кожного з провайдерів

- Вкладка General: Destination Address - 0.0.0.0/0, Gateway - 10.10.10.1, Check Gateway - ping (ця опція дозволяє відстежувати активність маршруту, в разі падіння каналу трафік буде переправлений через другого провайдера), Distance - 1, і натискаємо кнопку «ОК»

- Вкладка General: Destination Address - 0.0.0.0/0, Gateway - 20.20.20.1, Check Gateway - ping (ця опція дозволяє відстежувати активність маршруту, в разі падіння каналу трафік буде переправлений через другого провайдера), Distance - 2, і натискаємо кнопку «ОК»

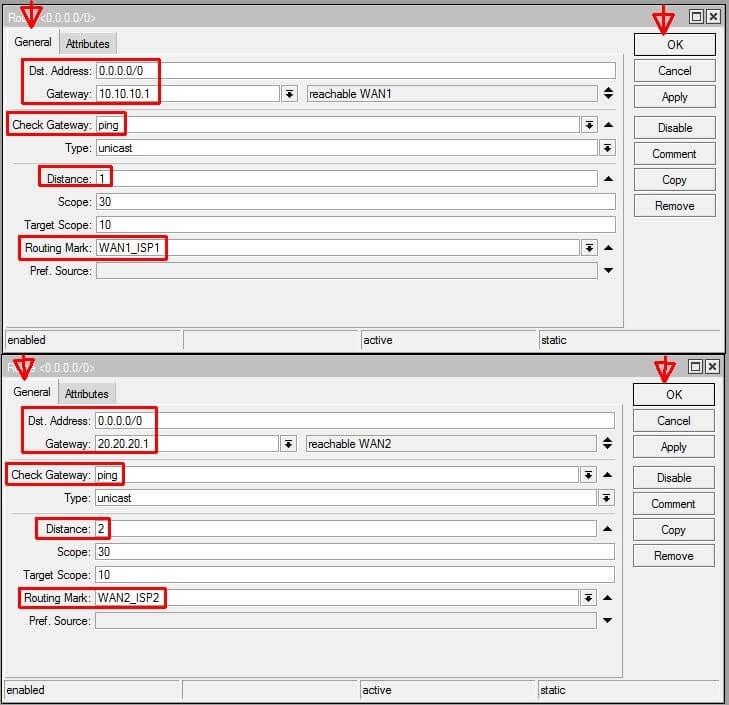

Маршрути для промаркованого трафіку:

- Вкладка General: Destination Address - 0.0.0.0/0, Gateway - 10.10.10.1, Check Gateway - ping , Distance - 1, Routing Mark - WAN1_ISP1, і натискаємо кнопку «ОК»

- Вкладка General: Destination Address - 0.0.0.0/0, Gateway - 20.20.20.1, Check Gateway - ping , Distance - 2, Routing Mark - WAN 2 _ISP2, і натискаємо кнопку «ОК»

Після виконання всіх Кроків маршрутизатор буде налаштований. В даному прикладі були використані статичні адреси інтернет провайдерів, але також можна використовувати динамічні адреси, якщо адреси змінюватися в межах одного шлюзу.

P.S. Не забуваємо провисати DNS адресу (Головне меню - IP - DNS)